Lei Feng réseau par: La sécurité en laboratoire et Baidu parler sur le sujet d'un mot: porte. La raison pour laquelle parler de ce sujet, car il y a peu de temps Baidu Security Labs vient fissurer la porte une nouvelle puce utilisée largement dans GeekPwn 2017.

Après plusieurs heures de conversation, Lei Feng découverte du réseau, des serrures intelligentes sur laboratoire de sécurité de fissure Baidu est pas vraiment grand défi. Le vrai défi vient du monde en ligne de ces innombrables portes - portes (sécurité URL) du site Web, le compte de la porte (compte de sécurité), la production de porte noire (attaque DDoS, la station pseudo-base partie de la laine ......), chaque ventilateur « porte » qui tous impliquent de nombreux utilisateurs d'Internet à la sécurité de l'information et des intérêts, et chaque porte peut déclencher une violente techniques de combat.

2017 GeekPWN craqué fruits, plus Internet Lock instantanément déverrouiller

En parlant des serrures intelligentes de fissure: pas facile, mais la difficulté est pas vraiment

En théorie, tous les serrures monde disposent également d'une façon de se fissurer, mais le temps et les questions de coût.

Équipe X responsable de la sécurité Baidu Labs Huangzheng Gang quelques jours à l'arrière du monde GeekPwn 2017 conférence de pirate informatique. Lors de la réunion, ses collègues « petits gris » montre fissurés un enfant intelligent, et il met en scène une puce serrures inutiles faire instantanément les attaques tranchantes.

« Le succès de cette rupture de l'ignorance à la porte, a pris trois semaines. »

« Appartement collègue de vivre librement avec est exactement ce verrou intelligent, donc nous essayons de le casser. Très intelligent. »

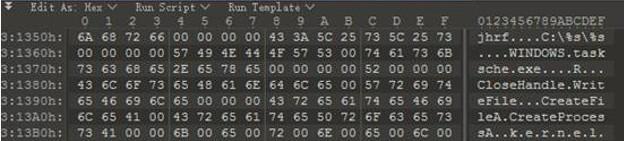

« Méthode d'ingénierie inverse pour obtenir son protocole de communication, de briser un succès. »

On peut facilement ouvrir la porte à des millions de ménages techniques de craquage pirate informatique, la simplicité que cela puisse paraître? « Qui est simple ?! Voulez-vous regarder comme regarder binaire? » Huang m'a demandé un dos d'étranglement. Avant cela, j'ai vu que l'on appelle l'ingénierie inverse, chez les personnes qui ne comprennent pas binaire, et qui est céleste.

peu avant le début des échantillons de virus analysés Wannacry « Double Dutch »

Crack a serrures à puce, il est simple. Piece d'informations cryptées transmises de nuage à l'appareil, l'attaquant ne peut pas voir le flux de données, ne sais pas quelle donnée qui est qui a traité. Il ne fait que répéter le code compilé dans la grande, observez attentivement la signification de chaque changement de fonction, d'analyser leur correspondance.

Je tiens à vous donner un film indien sans sous-titres, vous juste en regardant les mouvements du corps de l'acteur, estimation complète du contenu du dialogue. L'ingénierie inverse pas moins difficile que la situation.

Nous étions devant des centaines de fonctions, dont la fonction est de bloquer le chiffrement intelligent, qui est une fonction déchiffré que par la méthode d'inspection visuelle est similaire à un petit essai, et a finalement trouvé une fonction, être possible de mettre cette cryptogramme devient clair, mais considère également les paramètres de l'algorithme de chiffrement pendant, par exemple, ID de verrouillage, l'ID de la passerelle et ainsi de suite ......

Huang a dit que la porte intelligente fissurés est pas difficile, mais ce n'est pas simple pour lui. Baidu Security Labs de Davantage attention au sens derrière la pause, La vulnérabilité est pennes de produits innovants, identifier les vulnérabilités et aux fabricants d'aide à la réparation, est dans la « épine pull » . Le fait qu'il a fait, les fruits ainsi que des serrures intelligentes réponse positive après avoir reçu Baidu information fissurent la sécurité et les vulnérabilités de réparation d'urgence, ce qui porte grandement amélioré ses produits de renseignement de sécurité.

Pour les laboratoires de sécurité Baidu, casser une puce serrures passent deux ou trois semaines ne pas vraiment contester, après tout, les verrous sont morts, là-bas vous attend à craquer. Pour eux, la vraie réclamation de contester, autre chose est la « porte », derrière ces portes peuvent se cacher un soutien à la production toute confrontation des gangs noir ne peut pas être terminé dans une semaine ou deux il est le champ de bataille prolongée réseau.

Un site Web est une porte

Quelqu'un a comparé à un monde en ligne de la rue piétonne sans fin. URL différentes sont ventilées dans une des portes en bordure de route:

Vous ouvrez la porte « www.taobao.com », il est allé dans les centres commerciaux éblouissants.

Vous ouvrez le « www.baidu.com » cette porte, vous pouvez facilement transférer à vouloir aller à l'avant.

Vous ouvrez le « www.icbc.com.cn » cette porte, vous pouvez entrer « dépôt d'amour n'existe pas, » les banques.

Cependant,

Certains porte semble simple, une fois que les masses erraient manger du melon, que le virus cheval de Troie aura l'occasion de « haut du corps. »

Certaines banques comme des signes suspendus de la porte, mais il est de l'argent trompeur se sont des sites de phishing.

Certains porte menant aux casinos souterrains, les gens à l'abri à l'intérieur, cul nu dehors.

Certains porte allumé la lumière rose, qui est plein de quelque chose peut rendre les gens « ligne forte et la cendre ».

Lorsque vous ouvrez une porte, ils ne peuvent pas savoir qu'ils seraient en danger. À ce stade, vous avez besoin d'une main, à ce moment-là vous revenir sur terre. la sécurité de Baidu est la main un tel.

sites Web dangereux Conseils

Bref, Baidu façon contre site Web malveillant peut se résumer comme deux « armes magiques »:

reptiles lutte contrePour vous empêcher de s'égarer dans le piège d'arrangement de production noir «le reptile de bataille » de Baidu à l'avance pour vous aider à ouvrir toutes les portes à toutes les pièces à la recherche d'un saut, le cryptage, tous les « organes canaux illégaux » sont enregistrés.

moteur de sécuritéContenu du site reptiles d'enregistrement, au moteur de sécurité. Que ce soit le jeu, la pêche ou des sites pornographiques normaux, ont leurs propres caractéristiques. Le moteur de sécurité sera comme un vieux Interpol, pas normal distinction très nette pour chaque site, puis vous dire le danger.

Mais la production noire jamais sans un combat, ils utiliseront une variété de positions pour résister, de sorte que le coût des tests est de plus en plus élevé. Baidu sécurité commerciale, architecte principal Geng Zhifeng a cité plusieurs exemples simples à Lei Feng réseau:

De nombreux site Web malveillant lorsque le code malveillant, ils deviendront une décentralisée, chaîne cryptée, le 0,1 milliseconde d'origine peut être détectée, il faut dix secondes.

Phishing faire une image complète, le texte est également intégré dans l'image. Nous devons donc aider OCR (technologie de reconnaissance de texte dans l'image) ou des techniques d'image de détection de similarité pour identifier les caractéristiques des sites de phishing. Bien que ce soit aucune difficulté technique pour les experts en Baidu intelligence artificielle, cependant, il augmente le coût des ressources de détection.

sites de phishing peuvent utiliser des images pour tenter d'échapper à la détection

De temps en temps, faire un site Web malveillant et Baidu sont également la sécurité de production noir jeu « cache-cache »:

Après une page Web malveillante est chargée, les deux premières secondes de silence exécutera un script malveillant pour éviter de venir « patrouille » et « reptiles combat »

Certaines page Web malveillant Baidu et d'autres sociétés de sécurité IP inclus dans la « liste noire », une fois trouvé par ces accès IP, de faire semblant « bon petit », pas étendu à travers un comportement malveillant, juste effronté farouchement pour les internautes ordinaires.

Encore plus étrange est que certaines productions noire de la province où un certain nombre de grandes entreprises de sécurité tout IP directement dans la « liste noire ». Une vente de site des produits contrefaits dans le nord de la zone Guangzhou semble être normal, mais regardez le prototype est exposé dans des régions éloignées et les petites villes en ligne quarante-cinq.

Face à ces circonstances, Baidu a également contre la politique, comme dans diverses régions du pays « distribution » pour simuler l'utilisateur, de sorte que « reptiles combat » ressemble plus à un utilisateur réel, sans être détecté site Web malveillant. Mais il a aussi besoin de payer un prix de revient plus élevé.

« Impitoyable » Noir et parfois trouver un moyen de produire une Baidu une morsure :

Tout à coup, une plainte pour les webmasters Baidu, a déclaré que son site a été dans les résultats de recherche de Baidu, le site est marqué est devenu malveillant falsification, vous ne pouvez entrer l'URL dans un regard de sa propre, et n'a pas trouvé étrange.

L'administrateur ne sait pas est que le piratage dans le site du serveur et lié au jeu, la pornographie après, a fait un traitement spécial. Les internautes accessibles via un site moteur de recherche, il est affiché comme un site de jeu, entrez directement l'URL dans, pour apparaître comme site normal.

Webmasters sont généralement entrer l'URL directement dans le propre site Web. Ainsi, lorsqu'un utilisateur du site est la page malicieuse empêtré, l'administrateur du site a été maintenu dans l'obscurité.

Un Baidu ingénieurs Security Lab a dit Lei Feng réseau:

Baidu utilisateurs d'Internet pour marquer chaque jour des milliers de pêche, la contrefaçon, les sites Web frauduleux, sont très difficiles à étiqueter chaque site pour informer les propriétaires, parfois incompris reçu des plaintes, pour être honnête, nous faisons l'esprit technologie de sécurité aussi Biequ, mais aussi comprendre cette idée webmasters. Baidu toujours dans l'espoir d'obtenir un résultat positif pour résoudre certains des problèmes et d'améliorer l'environnement global de la sécurité du site.

Un compte qui est une porte

Si le numéro de compte par rapport à la porte, en ligne chaque promenade d'une journée autour des gens Zeimeishuyan, volé ailleurs pris le test de quatre serrure à clé, qui est l'industrie appelée « a frappé la bibliothèque. » Sur « coup » avec succès pour ouvrir une serrure, ils ont fait irruption dans la maison pillée.

L'idée traditionnelle est de résoudre le code de vérification, mais il aura une incidence sur l'expérience utilisateur, il y a quelques taches aveugles. Du point de vue offensif et défensif, la sécurité Baidu Labs voulait trouver une meilleure solution, par exemple:

Avant les méchants ont commencé à regarder déverrouiller, Baidu Security Labs collecte fui en ligne à l'avance pour « clé » devant propre procès de l'utilisateur qu'il a frappé sa bibliothèque, une fois ouvert avec succès la porte, il sera considéré comme « les utilisateurs à haut risque » protégé. Ceci est appelé « stock de détection. »

Ils surveillent également la situation en temps réel des fuites de données en ligne, à tout moment et la clé dans les mains de l'utilisateur à faire que de réaliser « la détection en temps réel. »

Plus directe, Baidu Security Labs veulent ferret directement les méchants:

Si une porte il y avait un homme très suspect de personnes, comme IP à haut risque, IP de position anormale, téléphone malveillant (numéro EMA) et ainsi de suite, alors il sera répertorié comme objet d'enquête clés, nous avons besoin d'une validation plus complexe.

En plus de anormal sera capturé « apparence » de comportement anormal, des experts de sécurité Baidu Labs a dit Lei Feng réseau:

Si quelqu'un a pris un tas de mon compte pour se connecter à chaque balancement de jour sur l'interface, a été maintenu dans le procès, alors il est susceptible d'être touché par la bibliothèque, il est difficile de trouver. La clé est de savoir comment les localiser plus tard, et laisser les preuves à la police.

Ces données seront placées dans le cerveau Baidu continuer à apprendre, d'identifier rapidement les comportements malveillants production de noir, ce qui est une visite normale.

Fait irruption dans les hooligans des chambres

Une entreprise normale de la porte du magasin tout à coup une bande de hooligans afflux, ne pas acheter des choses qu'ils occupaient la position d'une marchandise de retraite, de normale, rien n'a pressé les nouilles, le client afin que l'ensemble du magasin ne peut pas fonctionner correctement.

Dans le monde en ligne ces choses sont mises en scène tous les jours, ce sont les DDoS (déni de service distribué) attaques.

images de réseau

La fin de Mars de cette année, Baidu sécurité vient de publier « 2016 attaques DDoS Report », a résumé les DDoS de l'an dernier (déni distribué d'attaque de service) de la situation générale. Il est également un autre point fort de DDoS contre Baidu Security Laboratory.

Selon Lei Feng réseau, il est entendu qu'il ya fondamentalement trois façons de résoudre les DDoS:

laver : Identifier les anomalies de la circulation - de venir faire du mal à se retirer de hooligans.

suppress : Le trafic de la source de l'attaque de limiter le taux de traitement - « hache à l'aide non autorisé »

Yingkang : Un nud Yingkang ne pouvait pas mettre le flux réparti sur plusieurs nuds, puis continuer Yingkang.

Cependant, la surveillance, le nettoyage et de pressage sont très passifs, peut attaquer, mais aussi défendre lui-même prend beaucoup de ressources. En ligne il y a un dicton: « avec l'argent pour acheter un casque filaire Apple, les pirates seront en mesure de vaincre un site Web. » Ainsi, une traçabilité de l'attaquant est très important. les attaques DDoS résoudre complètement la façon la plus directe est seulement une: arrestations, de saisir la faction voyous de fauteurs de troubles derrière.

Les attaques DDoS nécessite une forte traçabilité de traçabilité, tout laboratoire de sécurité Baidu sur le rôle joué par les adeptes.

Comment trouver derrière la peine de hooligan scolaire? Prenez quelques hooligans torturées, a frappé confessent jusqu'à présent. Cette méthode de « torture » au véritable réseau attaque et de défense, qui est « reverse engineering » mentionnée ci-dessus.

Baidu ingénieurs Security Lab a dit Lei Feng réseau:

Maintenant, il est de botnet attaques, par exemple, après des dizaines de milliers de vers de zombies dispositif est implanté, un seul homme, un seul appareil peut les contrôler pour lancer une grande échelle DDoS attaques.

Cependant, tant que quelqu'un derrière la barque, cela signifie que ces appareils communiqueront d'une certaine façon et maître dans les coulisses. Il doit y avoir des informations pertinentes de l'échantillon. Déverrouiller un du protocole de communication, il est possible de suivre les adresses IP dans les coulisses.

Avril 2016, Baidu aider à sécuriser une société de jeux en ligne pour résoudre jusqu'à 43 jours avec des attaques DDoS ciblées, et d'aider la police à appréhender les suspects de lancer des attaques de production noir. En Juin, Baidu accélération nuage soupçonné d'avoir été représailles production de noir, service en raison de grande échelle DDoS attaque, un grand nombre d'utilisateurs sont touchés. 4 juillet pour lancer les attaques de Liu a été arrêté par les organes de sécurité publique.

Attaque la source, pour aider la police gerçures Internet vers le bas sur la production illégale, il semble être devenu la norme Baidu laboratoire de sécurité. Un certain point de parler, Huang se leva soudain:

Maintenant, il y a beaucoup de cas, ces personnes dans le processus, nous allons certainement entrer dans

fin

Nouveau à l'Internet, beaucoup de gens sont habitués dans la barre d'adresse baidu.com pour vérifier si l'ordinateur hors tension du réseau. Pas exagéré de dire que, comme Baidu une entrée Internet, nous allons transférer à une porte, à l'intérieur porte relié à une route. Mais derrière la porte d'un fan de toutes sortes, nous avons également constaté que abusons, saisir et la cupidité de l'humanité inondé Internet.

Internet mobile, Internet des choses ...... réseau à côté dans le monde ne fera qu'augmenter, peut-être les professionnels de la sécurité est difficile pour nous d'arrêter dangereux après toutes les portes, mais tous les efforts qu'ils font, sont dignes d'éloges.