0 introduction

Ces dernières années, certains contrevenants à la loi utilisent des moyens spéciaux de copie de carte à puce, un préjudice grave à la vie des gens et la sécurité des biens de . carte sans contact IC est largement utilisé, sa sécurité a été un des chercheurs de la recherche chaude . De nouveaux types de protocoles de sécurité de carte à puce et des algorithmes de chiffrement sans fin, mais basé sur l'algorithme de chiffrement et des protocoles de sécurité de la couche application, sans prendre en compte les propriétés de la couche physique ne peuvent être clonés, ne peut pas jouer le rôle de la carte à puce a été cloné avec succès. Les propriétés électromagnétiques de la couche physique sont la carte RFID haute fréquence étudiée pour Insuffisances et Romero et des algorithmes de chiffrement Daneff est proposée basée sur l'identification des empreintes digitales radiofréquence technologie de sécurité de carte à puce . Mais incapable de compléter l'identification de l'authenticité de la carte de carte à puce à circuit intégré dans l'état de fonctionnement normal de la technologie de sécurité basée sur la carte à circuit intégré RF fingerprinting, et il nécessite beaucoup d'équipement supplémentaire.

Sur la base de la recherche à la maison et à l'étranger, pour la vie commune de haute fréquence passive (13,56 MHz) carte à puce de cadeaux d'un nouveau type de technologie de sécurité et de défense carte IC, pour identifier l'authenticité de la carte à puce.

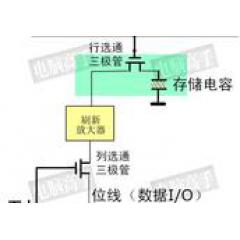

Carte de circuit intégré du type sans contact lui-même est une carte passive, en utilisant une onde électromagnétique émise par le lecteur RFID, lorsque la carte à circuit intégré à proximité du lecteur RFID, l'intérieur de la carte par Série LC circuit de résonance, le couplage inductif passif de manière à obtenir l'onde électromagnétique l'énergie pour fournir de l'énergie pour la puce, tel que représenté sur la Fig.

Après que la carte à puce dans le champ magnétique bobine lecteur RFID, l'énergie d'ondes électromagnétiques acquises, va provoquer une chute de tension supplémentaire au-dessus de l'antenne de lecteur RFID , ce qui entraîne une modification de l'amplitude du signal de l'espace de champ magnétique. En raison des différences dans leurs matériaux et différents processus de production, différents lots de différents fabricants diffèrent carte IC sur les caractéristiques électriques. Bien que la carte UID carte originale et copier le même, mais pas le même lot, de sorte que le lecteur dans le champ magnétique, le champ magnétique modifie le degré de différence d'amplitude du signal avec la carte d'origine.

De plus, il y a une différence avec la carte de copie originale carte à circuit intégré lecture et l'écriture des protocoles pris en charge par l'autorité d'exploitation et par secteur. Lorsque des criminels portant frauduleux, carte de temps, carte de crédit et une autre carte de crédit utilisée pour lieu diffèrent généralement des utilisateurs normaux. Sur la base de ce qui précède plusieurs différences, la conception matérielle du système de construction et des algorithmes de détection des valeurs aberrantes, peuvent être réalisés à partir d'une pluralité de niveaux pour identifier l'authenticité de la carte à puce.

2 conception du système

des solutions de système représenté sur la Fig. Dans lequel le signal de champ magnétique principal terminal RFID et pour lire des données de carte d'écriture, la position de la carte, la carte de temps d'acquisition, le numéro de carte de crédit et d'autres données de détection non-Ka Neimin. Nuage envoyé à partir du terminal de détection d'anomalie RFID de données de serveur, pour alerter l'utilisateur lorsqu'un fonctionnement anormal du terminal RFID est interdite, tandis que par l'APP. APP principale complète de téléphone lié avec des cartes à puce, l'emplacement en temps réel de la localisation des utilisateurs de téléphones mobiles, des alertes d'exception, un appel touche d'alarme d'appel et d'autres opérations. Le tableau de flux de travail du système représenté sur la figure 3.

3 conception borne RFID

terminal de carte à circuit intégré RFID comprend un module d'acquisition de données, un module Wi-Fi, le module d'affichage et un circuit de détection, un schéma de configuration du matériel représenté sur la figure 4, la principale acquisition de données et des données de pré-traitement de la carte à puce.

3.1 carte IC Design Data Acquisition

carte à circuit intégré d'acquisition de données de module d'acquisition de données couche d'application de carte à puce et la couche physique, comprenant principalement une fente de carte à puce, la carte à puce et de l'antenne lecteur RFID acquisition de signal de champ, comme représenté sur la Fig.

Dans lequel le lecteur de carte à circuit intégré RF principalement pour effectuer une écriture de données normal et le numéro UID, la couche d'application informations de carte de temps d'acquisition, la position de la carte, la permission de secteur pour écrire un ensemble de protocoles et analogues; une carte à circuit intégré est chargé de recueillir l'antenne de carte magnétique processus d'acquisition de signal espace de signal de champ magnétique; fente de carte à circuit intégré IC est fixée, de sorte que la bobine, la bobine et le lecteur bobine acquis trois position relativement fixe de la carte à circuit intégré, afin d'éliminer l'influence de la position du signal de champ magnétique.

3.2 Données de carte IC design prétraitements

les données de carte IC de pré-traitement de la couche physique est un signal de champ magnétique principalement. carte à circuit intégré de signal magnétique obtenu par le signal de fréquence radio d'acquisition de signaux d'antenne, la puissance du signal à haute fréquence, il est nécessaire de traiter en conséquence le signal de champ magnétique ont été recueillies, le champ magnétique signal de circuit de détection représenté sur la Fig.

Le signal de champ magnétique principal de circuit de détection d'enveloppe complète, convertit le signal de porteuse sinusoïdale à haute fréquence est un signal de courant continu, pour faciliter la collecte du microprocesseur.

Circuit d'entrée et des signaux de sortie représentés sur la figure 7, dans lequel la période de temps T0 (ligne en pointillés) représente le signal de champ magnétique en l'absence de carte, la période de temps Tl (en trait plein) représente le signal de champ magnétique dans la carte.

acquisition de données de champ magnétique, le circuit de traitement de signal de microprocesseur effectue de filtrage médian, pour éliminer le bruit impulsif, obtient le nombre n terminal dans le RFID T0, T1 l'amplitude de la période magnétique de signal de champ, ont été enregistrés comme Vn, 0, Vn, 1 . Vn, 0, Vn, 1 peut être exprimée comme suit:

Pour Vn, 0, Vn, 1 peut être obtenue en calculant la différence AV de, dénommée tension différentielle. Lui-même représente une influence sur AV le signal de champ magnétique carte à circuit intégré Idéalement, quel que soit le dispositif de collecte, et l'interférence de l'environnement extérieur. Avec une carte à puce dans différents environnements, différents terminaux RFID acquisition des valeurs de tension AV différentiel sont identiques.

Après achèvement de l'acquisition de données et de pré-traitement, la couche physique borne RFID et les données de couche d'application est transmise aux données de champ magnétique serveur nuage AV.

4 sur la base de la carte à puce intégré d'apprentissage anomalie conception d'algorithmes de détection

Le serveur de nuage en utilisant algorithme de détection des valeurs aberrantes sur la base de l'apprentissage ensemble de détection de carte à circuit intégré, un schéma synoptique de l'algorithme représenté sur la figure 8.

L'algorithme fiches de carte de crédit en cours du terminal RFID collectées tamisés, et dans lequel les données sont établies sur la base de la détection d'anomalie quatre sous-classificateur de la carte d'enregistrement en cours de détection d'anomalie suivante.

(1) sous-classificateurs magnétique de détection d'anomalie de signal champ

Statistique qui, dans des circonstances normales, l'AV de tension différentielle avec une distribution normale, de sorte qu'un modèle de détection d'anomalie normale de ses étapes d'algorithme de détection d'anomalie comme suit:

(2) détection d'anomalie des habitudes de l'utilisateur sous-classificateurs

Les utilisateurs habitués à utiliser des sous-classificateur anomalie de détection d'anomalie algorithme de détection basé sur le regroupement et analyse en composantes principales, la détection de courant si les données de balayage de carte IC est anormale sur la base de l'utilisation normale des données enregistrées sur la carte à circuit intégré, tel que représenté sur la Fig.

étapes d'algorithme sont les suivantes:

acquérir le même utilisateur tous les enregistrements de carte de crédit normale de la base de données, extraire la latitude de position de carte à puce et la longitude, l'heure, la carte durée, numéro de carte de crédit, depuis le dernier intervalle de données de temps de fonctionnement, etc., et faire du traitement numérique discret, pour produire des échantillons de formation.

utilisation clustering CLIQUE, selon les critères de similarité, les échantillons de formation sont divisés pour donner autre carte de crédit représente un sous-ensemble du même comportement de l'utilisateur.

sous-ensemble i a fourni des données matrice échantillon Xi, par la formule (7) peuvent être obtenus coefficient de corrélation des variables initiales Xj et Xi rij est:

Lors de la détection des premières composantes principales, premier rapport de contribution cumulée est déterminée par le composant principal de celui-ci sem nombre r, le seuil de taux de contribution cumulée est définie WThreshold, évidemment 0 < wthreshold < 1. L'obtention d'entier r, de telle sorte que lorsque kr, wkwthreshold.

Si T satisfait au critère de formule (12), il agit par rapport à la classe i est un sous-ensemble de points isolés par rapport à T si le comportement normal de tous les sous-ensembles sont des points isolés, il peut être déterminé qu'il est un comportement anormal.

La détection d'anomalie position relative (3) sous-classificateurs

APP téléphone LBS en utilisant le positionnement bi-mode GPS, l'erreur de positionnement est inférieure à 300 m, de sorte que lorsque la position de la carte et la position de la distance de téléphone est supérieure à 300 m, le détecteur d'anomalie de position relative que l'anomalie se produit.

(4) Secteur sous-classificateur détection d'anomalie de lecture et d'écriture privilèges accord

Lorsque la carte de crédit, le système de carte à puce obtient l'ensemble actuel des secteurs lus et privilèges d'écriture et un accord par rapport à la carte originale, si match est considéré comme anormal.

Enfin, en votant des résultats de la sous-classificateur détection 4 intégré, si deux ou plusieurs sous-classificateur détermine que la carte à circuit intégré est anormal, l'algorithme détermine que l'anomalie de la carte à puce, les sorties classificateur forte 1, sinon 0 est émis.

5 test du système et l'évaluation

5.1 Test de sous-classificateur et le réglage paramètre

(1) détection d'anomalie de signal de champ magnétique sous-test classificateurs

Dans cette expérience, la carte de test 120 du champ magnétique d'acquisition de données, où 115 est le même fabricant d'une université, école même lot de cartes, les cinq cartes pour d'autres fins diverses autres. Carte de Campus 100 en utilisant comme échantillons d'apprentissage de la détection du modèle normal, les 20 échantillons d'essai restants, l'échantillon d'essai est détectée dans la distribution normale du modèle représenté sur la figure 10.

* Figure cartes de campus marqué, carte + hétéroatome marqué d'autres fins, lorsque la valeur de seuil est 0,887 threshold, le taux d'erreur de sous-classificateur magnétique de détection d'anomalie de signal détecteur de champ de 5%.

(2) de détection d'anomalie habitudes des utilisateurs de test sous-classificateurs

Obtenez les auteurs du centre de service de carte du campus des deux dernières années, les enregistrements d'utilisation de la carte du campus 520, 500 choisis au hasard comme échantillons de formation, générée en fonction de ma carte de crédit utilisée pour détecter les anomalies des sous-classificateurs, respectivement, et obtenir un enseignant, un bas grade 20 étudiants chacun des dossiers de carte de crédit et les 20 dossiers restants consistant en test de classement 60 échantillons d'essai.

Q et la précision wk relation de rapport de contribution cumulée représentée sur la figure 11.

Comme il ressort du modèle le plus élevé de taux de précision de la figure prise 0,65, 0,63.

5.2 Test fonctionnel du système et l'évaluation

, Pour détecter l'autorisation du secteur pour copier la carte et le lecteur RFID protocole terminaux portables, les résultats des tests présentés dans la gauche. La figure 12. Lorsque le test à distance frauduleux, les utilisateurs simulés vivant à Xi'an, cartes à circuits intégrés de pertes ou, brosses volés hors site Huizhou, téléphone APP 12 en réponse à la droite, comme illustré sur la figure.

Système tel que représenté dans le tableau 1 pour le système de sécurité de carte à puce conventionnelle.

6 Conclusion

Dans cet article, une méthode de détection des valeurs aberrantes de défense de sécurité de carte à puce basée sur la carte à puce peut être les deux attributs de la couche physique ne peuvent être clonés, le coût du matériel est faible, il ne modifie pas l'utilisation normale de la carte à puce, et informer en temps utile à l'utilisateur qu'une anomalie se produit. Les résultats expérimentaux montrent que le système de carte à puce capable de détecter des anomalies de signal de champ magnétique, les habitudes des utilisateurs anormales, l'autorisation du secteur à une anomalie de lecture et protocole d'écriture, et peut identifier le comportement frauduleux dans des endroits différents, a une forte valeur théorique et pratique.

références

Zhang Yuqing, Wang Zhiqiang, Liu Qixu, etc. situation de la sécurité et de la tendance de développement de la technologie de communication en champ proche Journal des ordinateurs, 2016,39 (6): 1190-1207.

Zhu Feng, Bai Enjian nouveau protocole d'authentification mutuelle RFID léger :. PUF-LMAP + Le micro-ordinateur et à l'application, 2016,35 (1): 14, 8.

Lu de la génération de clé système sans fil .RFID Journal des ordinateurs, 2015,38 (4): 822-832.

che, Xia Luning, JIA Shi-jie, comme méthode "Star pull": une carte clone RFID basée RF haute fréquence méthode de détection d'empreintes digitales Technologie de l'information de sécurité, 2017,2 (2): 33-47.

An Xin Li, Zhang Jiangfei, Zu Takino analyse équivalente de deux méthode de modélisation du système de transfert de puissance couplé magnétiquement Université de Zhengzhou (Sciences de l'ingénieur), 2014,35 (5): 40-43,48.

FEDERATION Cao Bin. Technologie de montage puce RFID tag passif et l'analyse de contrôle de qualité . La technologie réseau, 2011,1 (6): 44-45,49.

Yaowu Wei Bin juin. Détection anormalité basée sur l'apprentissage des arbres bayésienne et intégration Université de Wuhan (sciences naturelles), 2014,60 (6): 497-500.

Informations sur l'auteur:

Zhang Kason, Wang Xiaorui, Huang Qian

(École de génie électrique et de l'information, Université du Shaanxi des sciences et de la technologie, Xi'an 710021, Chine)